域渗透环境搭建

域渗透环境搭建

XIU环境准备:

vmware网络环境:

攻击主机:

nat模式

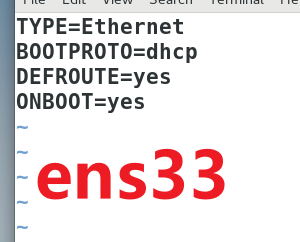

centos7(dmz):

桥接模式

172.16.1.1(vmnet1)

win10(域内主机)

主机密码:1234.com

172.16.1.2(vmnet1)

10.10.10.1(vmnet2)

2008服务器(dc):

主机密码:1234.com

10.10.10.254/24(vmnet2)

服务搭建

centos7(dmz):

shiro反序列化漏洞

shiro漏洞环境搭建

1 | http://www.xiusafe.com/2023/03/07/shiro%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96/ |

win10(域主机):

加入域xiusafe.com,指定10.10.10.254为dns服务器

客户机加入域的条件

计算机IP地址和DNS配置正确

确保该计算机和域控制器互相连通

输入域名称

输入用户名及密码

加入域,右键电脑属性

输入域控主机账户密码

2008服务器(dc):

安装ad

管理员登录运行dcpromo

这个图给我们一些启示,定位域控的时候,如果有主机同时开放了这些端口那么这台主机很大概率就是域控

选择在新林中新建域

在命名林根域中输入林的名称

输入目录服务还原模式的Administrator密码

安装和配置活动目录完成安装

dns服务

也可以先装dns服务

将xiusafe.com指向域控的ip10.10.10.254